Devis 100% en ligne

Livraison gratuite estimée entre 5 et 10 jours

Paiement sécurisé

Campagne annuelle de pentest et tests d'intrusion

Testez la sécurité de votre informatique en simulant une attaque malveillante

Sélectionner un niveau de service

Qu’est-ce qu’un Pentest et quelle est son utilité pour votre entreprise ?

Un Pentest, ou test d'intrusion, est une méthode d'évaluation de la sécurité d'un système informatique. Il consiste à simuler une attaque malveillante sur le système, en utilisant les mêmes techniques et outils que les hackers. Le but est de détecter les vulnérabilités et les failles du système, et de proposer des recommandations pour les corriger. Un pentest permet à une société de se protéger contre les cyberattaques, de se conformer aux normes et aux réglementations en vigueur, et de renforcer sa confiance et sa réputation auprès de ses clients et partenaires.

Comment cela se passe-t-il ?

Pour ce service notre équipe d'Expert Cyber simulera des scénarios d’attaque réalistes et à exploiter les failles de sécurité trouvées, afin de déterminer l’impact potentiel sur le système et les données. Le Pentest permet ainsi de révéler les points faibles du périmètre testé (application web, réseau, cloud, etc.) et de proposer des recommandations pour les corriger. Le Pentest est également un outil de conformité aux normes et aux réglementations en vigueur dans le domaine de la sécurité informatique (ISO27001, HDS, HIIPA, SOC2, PCI-DSS…).

Enfin, le Pentest est un moyen de sensibiliser et de former vos équipes internes aux bonnes pratiques de sécurité, en leur montrant les conséquences concrètes d’une attaque réussie.

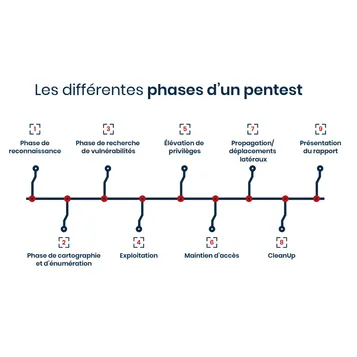

Les 5 étapes de l’opération

Cette opération se déroule à distance, et en 5 étapes : préparation, collecte d'informations, analyse des vulnérabilités, exploitation et rapport managérial.

- Lancement d'une opération visant à évaluer le niveau de sécurité d'un système d'information en simulant une attaque malveillante, au cours de laquelle le pentesteur utilisera les mêmes techniques et outils que les hackers pour simuler une attaque malveillante, mais avec l'autorisation du propriétaire du système.

- L'analyse des résultats permettra de détecter les vulnérabilités, failles et risques existants

- Des propositions de recommandations seront formalisées afin de corriger les risques identifiés.

Selon la taille de votre entreprise et la durée d'intervention souhaitée, sélectionnez à l'étape des services l'offre qui vous correspond !